EC2セキュリティ・グループの作成

EC2セキュリティ・グループは、クラスター内で開くプロトコルとポートを指定する際にファイアウォールとしての役割を担います。

EC2セキュリティ・グループは、クラスター内で開くプロトコルとポートを選択できるようにするファイアウォールとしての役割を担います。使用するインスタンスと同じリージョン内にあるセキュリティ・グループを指定する必要があります。

プロトコルとポートはIPアドレスの範囲またはセキュリティ・グループによって指定できます。クラスターを保護するには、セキュリティ・グループを定義する必要があります。ソースIPを0.0.0.0/0に指定すると、指定したプロトコルとポート範囲によるすべてのIPアドレスのアクセスが許可されます。

手順

サポートの詳細については、情報アイコンまたは『Amazon EC2 User Guide』へのリンクをクリックしてください。

- AWSコンソールにサインインします。

-

Amazon EC2コンソール・ナビゲーション・バーで、DataStax Community AMIを起動するリージョンと同じリージョンを選択します。

- [セキュリティ・グループ]ページを開きます。

-

名前と説明を選択してセキュリティ・グループを作成し、保存します。説明にリージョン名を含めることを推奨します。

注: セキュリティ・グループを作成して保存すると、グループごとに規則を作成できます。セキュリティ・グループを保存すると、[Source]フィールドのドロップ・リストに表示されます。

-

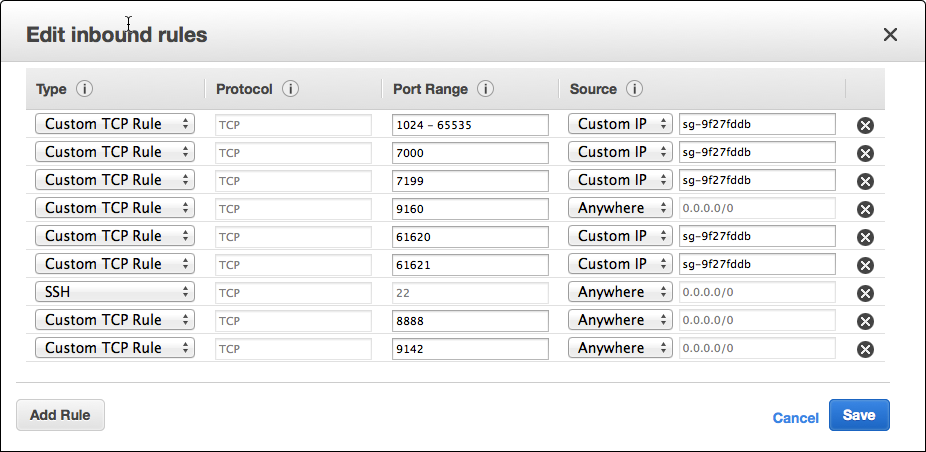

以下の表を使用してセキュリティ・グループの規則を作成します。

ポート ポート番号 タイプ プロトコル ソース 説明 パブリック・ポート 22 SSH TCP 0.0.0.0/0 SSHポート 8888 カスタムTCP規則 TCP 0.0.0.0/0 OpsCenter Webサイト。opscenterdデーモンは、ブラウザーから直接送られるHTTP要求をこのポートでリッスンします。 Cassandraノード間ポート 1024 - 65355 カスタムTCP規則 TCP セキュリティ・グループ Cassandra 1.2以前のみ。JMXはポート7199に接続し、ハンドシェイクした後に1024以上の範囲内のポートを使用するため、SSHを使用してコマンドをリモートで実行してJMXにローカルに接続するか、DataStax OpsCenterを使用します。 7000 カスタムTCP規則 TCP セキュリティ・グループ Cassandraノード間クラスター通信。 7001 カスタムTCP規則 TCP セキュリティ・グループ Cassandra SSLノード間クラスター通信。 7199 カスタムTCP規則 TCP セキュリティ・グループ Cassandra JMXモニタリング・ポート。 Cassandraクライアント・ポート 9042 カスタムTCP規則 TCP 0.0.0.0/0 Cassandraクライアント・ポート。 9160 カスタムTCP規則 TCP 0.0.0.0/0 Cassandraクライアント・ポート(Thrift)。 OpsCenterノード間ポート 61620 カスタムTCP規則 TCP セキュリティ・グループ OpsCenter監視ポート。opscenterdデーモンは、エージェントから送られるTCPトラフィックをこのポートでリッスンします。 61621 カスタムTCP規則 TCP セキュリティ・グループ OpsCenterエージェント・ポート。エージェントは、OpsCenterが開始したSSLトラフィックをこのポートでリッスンします。 完成したポート規則は以下のようになります。

警告: この例に示されるセキュリティ構成は、任意のIPアドレス(0.0.0.0/0)からの着信トラフィックに対してすべての外部アクセス可能なポートを開きます。データ喪失のリスクが高くなります。セキュリティ構成を強化したい場合は、セキュリティ・グループに関するAmazon EC2のヘルプを参照してください。

警告: この例に示されるセキュリティ構成は、任意のIPアドレス(0.0.0.0/0)からの着信トラフィックに対してすべての外部アクセス可能なポートを開きます。データ喪失のリスクが高くなります。セキュリティ構成を強化したい場合は、セキュリティ・グループに関するAmazon EC2のヘルプを参照してください。